Première partie : Etat de l’art des systèmes de management de la sécurité de l’information

3. Les SMSI (Systèmes de Management de la Sécurité de l’Information)

3.1- Les systèmes de management

La norme ISO 9000 définit le système de management comme : (…) un système permettant d’établir une politique, des objectifs et atteindre ces objectifs (…).

Un système de management peut être interprété comme un ensemble de mesures organisationnelles et techniques ciblant un objectif comme le montre la figure 3 ci- dessous.

Figure 3: Vue d’un système de management

Un système de management se caractérise par un engagement de l’ensemble des collaborateurs de l’organisme; quel que soit le périmètre du système sur l’activité de l’organisme, il nécessite l’implication de tous les métiers.

A cette approche transversale doit s’associer une approche verticale. L’ensemble de la hiérarchie de l’organisme, de la direction jusqu’aux parties intéressées, c’est-à-dire les fournisseurs, partenaires et actionnaires doivent être engagés dans la mise en œuvre du système [4].

Une autre caractéristique des systèmes de management est la formalisation des politiques et procédures de l’organisme afin de pouvoir être audité.

Ces engagements ont un coût en ressources matérielles, humaines et financières.

Comment justifier cet investissement ? Les systèmes de management s’appuient sur des guides de bonnes pratiques, mécanismes d’amélioration continue favorisant la capitalisation sur les retours d’expérience, ce qui a pour effet d’accroitre la fiabilité. En outre, l’audit du système de management par un cabinet d’audit indépendant permet d’établir une relation de confiance entre le client et le fournisseur.

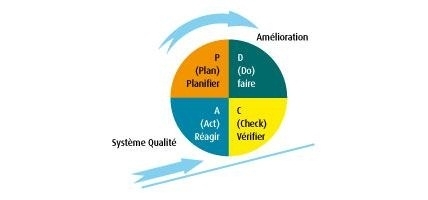

Le fonctionnement du système de management se fait selon le modèle PDCA de l’anglais Plan, Do, Check, Act, en français planifier, faire, contrôler et corriger.

Ces quatre phases sont illustrées dans la figure 4 ci-dessous.

Figure 4: Roue de Deming (PDCA)

- – Plan : dire ce que l’on va réaliser dans un domaine particulier.

- – Do : faire ce qui a été annoncé.

- – Check : vérifier les écarts entre les phases « plan » et «do ».

- – Act : ajuster les écarts constatés de la phase « check ».

Une fois que les objectifs fixés par le management sont atteints, il faut s’y tenir dans la durée. La flèche sur la roue Deming, montre qu’un nouveau cycle du processus du système de management doit être entrepris pour y parvenir. Notons que le modèle PDCA s’applique au système de management dans son ensemble ainsi qu’à chacun de ses processus [5].

On retrouve les systèmes de management dans des secteurs d’activités aussi variés que la santé et la sécurité du travail avec la norme OHSAS 18001, l’environnement avec la norme ISO 14001, les services informatiques avec le référentiel ISO/CEI 20000, la sécurité alimentaire avec la norme ISO 22000, la qualité avec la norme ISO 9001 ou encore la sécurité de l’information avec la norme ISO/CEI 27001 que nous allons traiter dans les points suivants.

3.2- Sécurité de l’information

Dans le SMSI, l’information n’est pas restreinte aux systèmes informatiques. L’information est à prendre au sens large du terme. Elle doit être étudiée sous toutes ses formes indépendamment de son support, humain, papier, logiciel, etc.

Le terme sécurité doit être compris comme l’ensemble des moyens déployés pour se protéger contre les actes de malveillance. La sécurité du SMSI est définie par la norme ISO 13335-1 à travers les notions de confidentialité, d’intégrité et de disponibilité.

- – Confidentialité : seuls les entités, personnes et processus autorisés, ont accès à l’information.

- – Intégrité : l’information ne peut être modifiée que par ceux qui en ont le droit.

- – Disponibilité : l’information doit être accessible à l’entité, la personne ou le processus qui a un droit d’accès.

Ces trois principes de sécurité peuvent être étendus, les SMSI intègrent d’autres notions telles que l’authentification, la traçabilité, la non-répudiation, l’imputabilité qui constituent des mécanismes de sécurité que l’on déploie en fonction des besoins de sécurité de l’organisme [6].

En conclusion on peut définir les SMSI comme des ensembles d’éléments interactifs permettant à un organisme de fixer une politique et des objectifs de sécurité de l’information, d’appliquer la politique, d’atteindre ces objectifs, de les contrôler et de les améliorer.

Les objectifs sont fixés sur un périmètre défini et doivent être en adéquation avec les besoins de l’organisme concerné, c’est-à-dire que les mesures de sécurité sont à déployer en fonction du contexte, avec un juste dosage, sans exagérations, ni trop de tolérance avec comme finalité la protection des actifs d’information.

Nous avons vu que l’évolution des normes liées à la sécurité de l’information a mené à l’élaboration de SMSI. Dans la partie qui suit nous présentons la famille des normes ISO/CEI 2700x qui font figure de référence en la matière.

Mise en œuvre d’un système de management de la sécurité de l’information (SMSI)

Mémoire Pour l’obtention d’un Diplôme de Mastère Professionnel

Université Virtuelle de Tunis – Mastère en Optimisation et Modernisation des Entreprises