Implémentation et Mise en œuvre de la norme ISO / CEI 27001 – Troisième partie :

1. Introduction

Dans le cadre de ce travail, on procédera à l’implémentation et mise en œuvre de la norme au sein de l’Ambassade du Royaume du Maroc en Tunisie, les services et les départements sous sa tutelle.

Procéder à un travail pareil au sein de la structure nécessite plusieurs autorisations et vérifications au niveau central au Maroc et un suivi rigoureux de la publication des données résultantes de ce travail aux niveaux académiques et professionnel.

Après plusieurs mois de labeur, je ne suis autorisé de diffuser qu’une partie (présente dans ce rapport) de la totalité du travail effectué vu que les informations traitées au sein de l’Ambassade touchent à la sécurité d’Etat.

Après une présentation de la structure d’accueil, on procédera à une présentation succincte de l’audit effectué et les procédures mise en place lors d’implémentation de la norme.

Seules les parties faisant objet d’une approbation centrale et pour les raisons académiques seront présentes dans ce mémoire de Master.

2. Structure d’accueil

Pour un premier lieu, notre travail sera orienté vers la chancellerie diplomatique et sera généralisé sur l’ensemble des services et départements sous la tutelle de l’ambassade.

La chancellerie diplomatique est formée d’une équipe de diplomates et dirigée par l’Ambassadeur.

Elle assiste l’Ambassadeur, en étroite coordination avec les autres responsables des services de l’Ambassade, dans ses fonctions de représentation du Royaume du Maroc en Tunisie, de mise en œuvre de la politique étrangère marocaine, et de promotion auprès des autorités tunisiennes des prises de position du Maroc sur les grands sujets d’actualité .

La chancellerie contribue à la promotion des relations amicales entre le Maroc et la Tunisie par ses contacts sur place, mais aussi en organisant les visites de personnalités marocaines et en favorisant les échanges de points de vues entre officiels des deux pays.

3. Audit Préalable de l’existant

Comme l’on avait mentionné dans les chapitres précédents, Un SMSI utilise comme élément d’entrée les exigences relatives à la sécurité de l’information et les attentes des parties intéressées, et il produit, par les actions et processus nécessaires, les résultats de sécurité de l’information qui satisfont ces exigences et ces attentes

L’audit mené vise dans ce cadre de travail :

- – La détermination de l’existant et des écarts par rapport à la norme ISO/CEI 27001

- – La détermination de l’existence ou pas d’un SMSI

- – La proposition d’actions correctives pour la mise en conformité du SMSI existant à la norme ISO/CEI 27001 ou la mise en place d’un nouveau SMSI conforme à la norme si aucun SMSI n’est existant à l’Ambassade.

Le processus de l’audit préalable mené au sein de l’Ambassade est conforme aux exigences réglementaires au Maroc gérées par l’Agence Nationale de la Régulation et des Télécommunication [15].

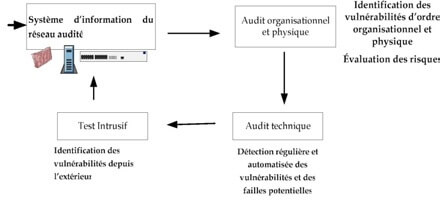

Ce processus est répétitif et perpétuel. Il décrit un cycle de vie qui est schématisé à l’aide de la figure suivante :

Figure 12: Cycle de l’Audit préalable

A niveau de ce travail, l’audit préalable se présente essentiellement suivant deux parties comme le présente le précédent schéma :

- – L’audit organisationnel et physique.

- – L’audit technique.

- – La troisième partie de l’audit intrusif ne peut être menée qu’à partir des services centraux du Conseil Supérieur de Défense [16] à Rabat (CSD).

Dans ce travail académique et pour des raisons de sécurité, on est autorisé à présenter seulement la démarche de l’audit et les conclusions de ce dernier [16][17].

3.1- Démarche de l’audit préalable

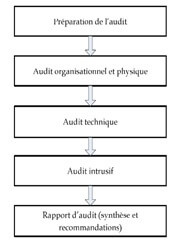

Tel que précédemment évoqué, l’audit préalable d’un SMSI se déroule suivant deux principales étapes. Cependant il existe une phase tout aussi importante qui est une phase de préparation.

Nous schématisons l’ensemble du processus d’audit à travers la figure suivante :

Figure 13: Phases de l’audit

3.1.1- Préparation de l’audit

Cette phase est aussi appelée phase de pré audit. Elle constitue une phase importante pour la réalisation de l’audit sur terrain. En effet, c’est au cours de cette phase que se dessinent les grands axes qui devront être suivis lors de l’audit sur terrain.

Elle se manifeste par des rencontres entre auditeur et responsables de l’ambassade. Au cours de ces entretiens, devront être exprimées les espérances des responsables vis-à-vis de l’audit, il doit être fixé l’étendu de l’audit ainsi que les zones et éléments à auditer, de même qu’un planning de réalisation de la mission de l’audit.

Les personnes qui seront amenées à répondre au questionnaire concernant l’audit du SMSI doivent être également identifiées.

Une fois que les deux parties (auditeur-audité) ont « harmonisé leur registre », l’audit sur terrain peut être entamé. Il débute par l’audit organisationnel et physique.

3.1.2- Audit organisationnel et physique

Dans cette étape, il s’agit de s’intéresser à l’aspect physique et organisationnel de l’Ambassade.

Nous nous intéressons donc aux aspects de gestion et d’organisation de la sécurité, sur les plans organisationnels, humains et physiques.

L’objectif visé par cette étape est donc d’avoir une vue globale de l’état de sécurité du SMSI et d´identifier les risques potentiels sur le plan organisationnel.

Déroulement

Afin de réaliser cette étape de l’audit, ce volet doit suivre une approche méthodologique qui s’appuie sur « une batterie de questions ».

Ce questionnaire préétabli devra tenir compte des réalités de l’Ambassade (on n’est pas autorisé à diffuser ce questionnaire).

A l’issu de ce questionnaire, et suivant une métrique, l’auditeur est en mesure d’évaluer les écarts par rapport à la norme et d’apprécier le niveau de maturité en termes de sécurité de l’Ambassade, ainsi que la conformité de cette dernière par rapport à la norme référentielle de l’audit qui est l’ISO/CEI 27001.

Le questionnaire d’audit se compose de 185 questions. Chaque question est affectée d’un coefficient de pondération portant sur l’efficacité de la règle du référentiel sur laquelle porte la question, en matière de réduction de risque.

Après la validation du Questionnaire, les réponses choisies seront introduites dans l’application dédié à cet audit et que nous avons développée sous S.A.S22 pour permettre l’automatisation du traitement du questionnaire.

Le traitement consiste au calcul d’une moyenne pondérée par les notes obtenues en fonction des réponses choisies et du coefficient d’efficacité. L’on obtient un résultat chiffré (de 0 à 6 ou exprimé en pourcentage) représentant le niveau de sécurité (la maturité) du SMSI audité.

Une fois cette phase réalisée, il est question de passer à l’étape suivante de l’audit; il s’agit notamment de l’audit technique.

3.1.3- Audit technique

Cette étape de l’audit sur terrain vient en seconde position après celle de l’audit organisationnel. L’audit technique est réalisé suivant une approche méthodique allant de la découverte et la reconnaissance des applicatifs, standards téléphoniques, du réseau audité jusqu’au sondage des services réseaux actifs et vulnérables.

Cette analyse devra faire apparaître les failles et les risques, les conséquences d’intrusions ou de manipulations illicites des informations.

Au cours de cette phase, l’auditeur pourra également apprécier l’écart d’avec les réponses obtenues lors des entretiens. Il sera à même de tester la robustesse de la sécurité du système d’information et sa capacité à préserver les aspects de confidentialité, d’intégrité, de disponibilité et d’autorisation.

Cependant, l’auditeur doit veiller à ce que les tests réalisés ne mettent pas en cause la continuité de service du système audité.

Déroulement

Vu les objectifs escomptés lors de cette étape, leurs aboutissements ne sont possibles que par l’utilisation de différents outils agrées par le Conseil Supérieur de Défense.

Ces outils sont classés et ne peuvent pas être diffusé et leur manipulation m’était impossible avant de bénéficier d’une procédure d’habilitation qui a pris quelques semaines.

3.1.4- Audit intrusif

Cet audit permet d’apprécier le comportement des installations techniques de l’Ambassade face à des attaques.

Egalement, il permet de sensibiliser les acteurs (management, équipes sur site, les utilisateurs) par des rapports illustrant les failles décelées, les tests qui ont été effectués (scénarios et outils) ainsi que les recommandations pour pallier aux insuffisances identifiées.

Déroulement

La phase de déroulement de cet audit ne peut être utilisée que par le Conseil Supérieur de Défense à Rabat et ses équipes [16].

3.1.5- Synthèse de l’audit préalable :

A la fin des précédentes phases d’audit, nous pouvons formuler les constats suivants :

- – Existence de plusieurs SMSI et l’existence d’un SMSI au niveau central à Rabat par rapport à un type d’information bien particulier.

- – Le dit SMSI existant touche des informations classées de type très particulier.

Les SMSI existant au sein de l’Ambassade sont :

– système de la messagerie sécurisée

– Système de la messagerie sécurisée spéciale I

– Système de la messagerie sécurisée spéciale II

– Système de messagerie sécurisée spéciale III

– Système de la Gestion Intégrée de la Dépense publique

– Système de Dématérialisation de la commande publique

– Gestion des Ressources

– système fédérateur de services e-finances

– Système de paie publique

– Système d’Emission des Passeports Biométriques et Provisoires

– Système de la Carte Nationale d’identité électronique

– Infrastructure data sécurisée avec le Ministère de l’Intérieur

– Système de l’Etat Civile

– Système de Identifiant Commun de l’Entreprise

– Application consulaire

– Système du visa sécurisé

– Système du Registre Central du Commerce

– Système de la Propriété Intellectuelle et Industrielle

– Système d’Information et de Réservation des Produits Touristiques au Maroc

– Système de Gestion des Retraites Publiques et Privées

– Système de Gestion des Actifs et des Inventaires des représentations diplomatiques marocaines à l’Etranger

– Système de Gestion du matériel informatique et de télécommunication des Représentations Diplomatiques Marocaines à l’Etranger

3.2- Conclusion de l’audit

Suite aux précédentes synthèses, les SMSI existants sont conformes aux exigences de la norme ISO/CEI 27001 mais ne sont pas regroupés sous un seul SMSI qui pourra assurer l’application de la norme en intégralité.

Le chevauchement des accès aux multiples SMSI existant peut créer des vulnérabilités de sécurité car y a pas un pilotage horizontal de ces SMSI par un SMSI central.

De ce fait, la mise en œuvre de la norme ISO/CEI 27001 au sein de l’ambassade ne peut se faire que par la mise en place d’un SMSI qui regroupe les autres SMSI sous un seul, avec une politique de sécurité et organisation de ce nouveau SMSI. Les autres SMSI existants seront harmonisés pour la conformité à la norme par rapport aux articles correspondants.

Dans le cadre de ce travail académique, l’autorisation de diffusion partielle de ce rapport ne touche que les Articles A.5 et A.6 de la norme ISO/CEI 27001 après modification requise de quelques données par les services compétents à Rabat.

Dans l’annexe sont présentés les articles A.5 à A.15 de ladite norme où on trouve énumérés les objectifs de sécurité et les mesures de sécurité de chaque article, avec des recommandations de mise en œuvre et des lignes directrices afférentes aux meilleures pratiques.

Les listes figurant dans cet annexe ne sont pas exhaustives et un organisme peut considérer nécessaires des objectifs et des mesures de sécurité additionnels.

Mise en œuvre d’un système de management de la sécurité de l’information (SMSI)

Mémoire Pour l’obtention d’un Diplôme de Mastère Professionnel

Université Virtuelle de Tunis – Mastère en Optimisation et Modernisation des Entreprises

______________________________________

22 Statistical Analysis System, c’est un langage de programmation de quatrième génération (L4G) édité par le SAS Institute. Il existe depuis plus de trente ans. Depuis 2004, SAS en est à la version 9, ce qui correspond à une évolution majeure dans le logiciel car il intègre une nouvelle brique conceptuelle destinée à s’implanter dans le monde des logiciels d’informatique décisionnelle (Business Intelligence).